Wstecz

W przypadku ataku na infrastrukturę, mającego na celu uszkodzenie danych, backup staje się narzędziem pozwalającym na najszybsze i najpewniejsze odzyskanie do punktu w czasie, gdzie infekcja nie miała miejsca. Należy jednocześnie zauważyć, że potrzeba sięgnięcia do kopii zapasowych zwyczajowo oznacza, że systemy analizy poczty (jako najczęstszego wektora ataku), antywirusy, systemy uwierzytelniania, dostępu czy segmentacji sieciowej zawiodły.

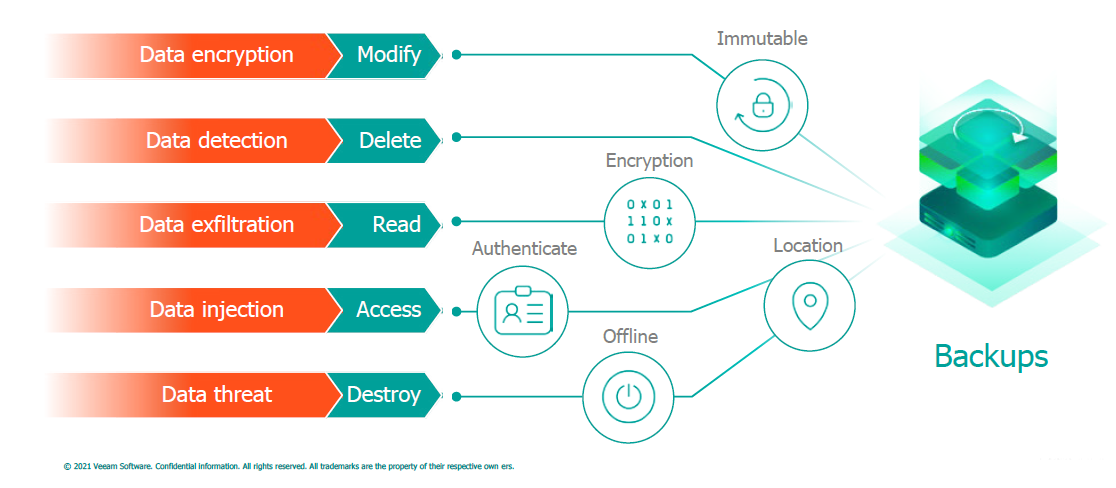

Wykorzystanie backupu neguje cel postawiony przed ransomware, jakim jest uzyskanie od ofiary ataku okupu, stąd coraz częściej zauważa się ataki, mające na celu wyselekcjonowanie systemu backupowego oraz uszkodzenie kopii zapasowych, jako jeden z pierwszych elementów ataku. Z tego względu w czasie projektowania infrastruktury należy wykorzystać dobre praktyki, zarówno z obszaru architektury, jak i użycia funkcjonalności, minimalizujących ryzyko utracenia backupu.

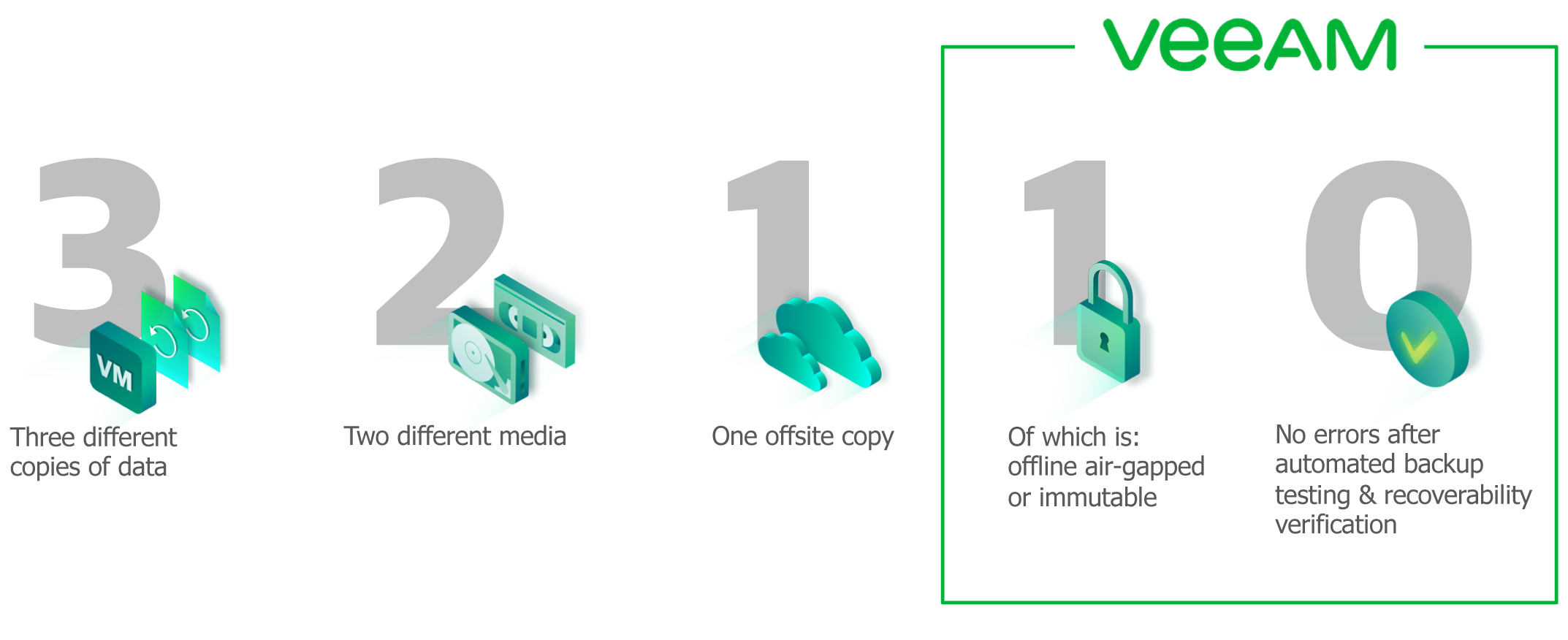

Prawdopodobnie najprostszym i jednocześnie najbardziej skutecznym sposobem na eliminację zagrożenia, wynikającego z niemal dowolnej awarii czy dowolnego typu ataku, jest zastosowanie zasady 3-2-1 – a w jej rozszerzonej wersji 3-2-1-1-0. Polega ona na:

3 – przechowywaniu trzech egzemplarzy danych: egzemplarz pierwszy to dane produkcyjne, a pozostałe dwa to kopie zapasowe, archiwalne czy też repliki danych. Produkcyjne dane oczywiście będą podstawowym źródłem odczytu, ale w przypadku ich niedostępności, uszkodzenia czy utraty, uzyskuje się możliwość odczytu z kopii zapasowej. Aby wyeliminować potencjalny problem uszkodzenia jednej z kopii, rekomenduje się posiadanie minimum dwóch egzemplarzy, szczególnie, że w przypadku awarii całego datacenter, podstawowa kopia zapasowa najczęściej zostaje utracona razem z danymi produkcyjnymi.

2 – dwa różne media przechowywania. Należałoby przede wszystkim zaznaczyć, że dane produkcyjne i kopia zapasowa nie powinny być przechowywane w ramach tej samej macierzy. Awaria sprzętowa czy inne uszkodzenie macierzy, powoduje utratę zarówno danych produkcyjnych, jak i backupowych. Ale należy również rozpatrzyć architekturę repozytoriów w celu utrudnienia ransomware rozprzestrzeniania się po infrastrukturze. Przechowując dane na podstawowym repozytorium opartym o Windows, repozytorium dodatkowe można oprzeć np. o Linux. Jeśli zapisujemy dane na deduplikatory sprzętowe jak np. HPE StoreOnce, zamiast wykorzystywać NFS lub CIFS, będące rozpoznanymi już protokołami, należałoby wykorzystać własny protokół HPE jakim jest Catalyst. Jeśli istnieje możliwość zastosowania macierzy obiektowych – jest to kolejny element utrudniający pracę ransomware, ponieważ nie posiadają one znanego nam systemu plików, jak najczęściej spotykane przy backupie macierze blokowe.

Dodatkowo macierze obiektowe wykorzystują kolejny protokół, jakim jest S3, a do uwierzytelniania nie jest wykorzystywany standardowy tandem domena\użytkownik. Wykorzystując kopiowanie między repozytoriami wbudowane w Veeam, również używane są natywne protokoły Veeam i przy poprawnej konfiguracji serwerów, gdzie jest to jedyny dopuszczony rodzaj ruchu, również wymaga znajomości protokołu po stronie ransomware, w celu przedostania się na repozytorium dodatkowe. Mieszając systemy operacyjne, protokoły, macierze plikowe/blokowe/obiektowe wymagamy, aby ransomware rozumiał i potrafił się rozprzestrzenić na znacznie szerszym wachlarzu systemów, wymuszając jego większe skomplikowanie.

1 – jedna kopia powinna być przechowywana offsite. Pozostaje indywidualną decyzją administratorów co stanowi wystarczający offsite. Należy założyć, że musi być to środowisko, na które nie będą miały wpływu te same czynniki, co na infrastrukturę produkcyjną.

1 – jest to rozszerzenie podstawowej zasady 3-2-1. Jedna z kopii powinna być niemodyfikowalna, nieusuwalna – tzw. immutable. Niezmienność kopii ma za zadanie uniemożliwić zaszyfrowanie danych przez ransomware lub ich uszkodzenie, czy usunięcie przez inny typ malware. Najczęściej stosowanym sposobem na osiągniecie niezmienności, jest wysłanie backupu na nośniki taśmowe, przechowywane później w zewnętrznej lokalizacji. Jednocześnie należy pamiętać, że taśma jest urządzeniem sekwencyjnym i nie pozwala w prosty sposób na granularne odzyskiwanie danych, które może być niezbędne w przypadku awarii. Warto rozpatrzyć możliwość przechowywania danych w chmurze, gdzie jedną z funkcjonalności protokołu S3 jest Object Lock, dający możliwość ustanowienia czasu ochrony danych przed modyfikacją oraz usunięciem. Można więc zdefiniować politykę, gdzie ostatni miesiąc będzie podlegał ochronie, przez co nawet w przypadku udanego ataku na infrastrukturę, ostatni miesiąc kopii zapasowych nadal pozwoli na dowolne odzyskanie danych.

Dodatkowo chmura i wykorzystanie protokołu S3 daje zalety przechowywania danych na przestrzeni obiektowej, o czym wspomniano już wcześniej. Veeam dodatkowo wprowadza możliwość użycia flagi immutable na repozytoriach, opartych o systemy Linux, co znacznie ułatwia wdrożenie funkcjonalności w istniejących infrastrukturach. W czasie definiowania repozytorium, jednorazowo wykorzystuje się konto root, w celu ustanowienia flagi immutable, a następnie usługi Veeam działają, wykorzystując użytkownika o niższym poziomie uprawnień na potrzeby wykonywania backupu. Użytkownik taki nie ma możliwości zdjęcia lub skrócenia czasu ochrony danych, więc w przypadku, gdyby system backupu był wektorem ataku, przejęte konto administratora takiego systemu nadal nie pozwala na usunięcie kopii zapasowych.

0 – czyli zero błędów przy odtwarzaniu. Kolejny element rozszerzający formułę 3-2-1, nakładający na administratora obowiązek cyklicznej weryfikacji odzyskiwalności kopii zapasowych. Nierzadko ransomware po infekcji systemu pozostaje nieaktywny, w celu rozprzestrzenienia się po jak największej liczbie serwerów. W tym czasie wykonywane są normalne polityki backupowe, więc zainfekowane maszyny zostają zabezpieczone i często również zarchiwizowane. W skrajnych przypadkach może dojść do uszkodzenia plików lub ich zaszyfrowania, które nie będzie widoczne dla administratora, do czasu ponownego uruchomienia takiego serwera. Manualne testy pozwalają zweryfikować, czy maszyna zostanie poprawnie zainicjalizowana, czy nie wystąpią błędy związane z uszkodzeniem plików i czy aplikacje działają poprawnie. Zwyczajowo tego typu testy wykonywane są na dedykowanej infrastrukturze, aby możliwe było odtworzenie topologii aplikacji oraz w celu uzyskania separacji od środowiska produkcyjnego. Jednocześnie, przy znacznym wolumenie maszyn w środowisku, tego typu manualne testy nie są możliwe do zrealizowania ze względu na wymagany nakład czasowy administratora. Z tego powodu Veeam wprowadził funkcjonalność SureBackup, która umożliwia zautomatyzowanie tego typu testów.

Wykorzystując komponent wirtualnego laboratorium, Veeam pozwala na automatyczne utworzenie wyizolowanej strefy sieciowej na istniejącej infrastrukturze, co eliminuje potrzebę dedykowania serwerów pod środowisko testowe.

W ramach wyizolowanej strefy istnieje możliwość zdefiniowania wielu sieci, aby odtworzyć topologię sieciową, pozwalając na weryfikację działania nawet rozproszonych aplikacji, a nie jedynie pojedynczych serwerów. W ramach procedury testowej wykorzystywana jest funkcjonalność Instant VM Recovery, pozwalająca na uruchomienie maszyny wirtualnej bezpośrednio ze zdeduplikowanej i skompresowanej kopii zapasowej.

Następnie zostają podmienione adaptery sieciowe takich maszyn, aby zapewnić izolację sieciową. W następnym kroku maszyny zostają uruchomione na wirtualizatorze, weryfikuje się heartbeat VM, weryfikuje się, czy maszyna odpowiada na ping dla swojego IP oraz wykonywane są testy aplikacyjne – zarówno te wbudowane w oprogramowanie, jak i dowolne skrypty, zdefiniowane przez administratora. Po zakończeniu testów środowisko zostaje automatycznie wygaszone, aby nie konsumować zasobów hosta wirtualizacyjnego.

Dodatkowo, jako rozwinięcie testów, udostępniona została funkcjonalność weryfikacji zawartości backupu poprzez wykonanie skanu antywirusowego. Secure Restore wykorzystuje istniejącego w infrastrukturze klienta oprogramowania antywirusowego w celu przeskanowania zawartości kopii zapasowej, z wykorzystaniem najnowszych sygnatur. Jak zostało wcześniej wspomniane, kiedy ransomware przedostanie się do infrastruktury i zainfekuje maszynę, zanim zostanie on uaktywniony lub wykryty, jest on zabezpieczany razem z maszyną produkcyjną.

W momencie uzyskania świadomości danego zagrożenia przez dostawcę antywirusa, udostępniona zostaje sygnatura, pozwalająca wykryć zagrożenie. W przypadku wystąpienia awarii lub po ataku szyfrującym infrastrukturę produkcyjną, jeśli nowsze sygnatury są dostępne, istnieje możliwość ponownej weryfikacji, czy backup może i powinien zostać odzyskany, czy jest on zainfekowany i należy albo odzyskać go do wyizolowanej strefy i tam ręcznie usunąć złośliwy kod, czy należy cofnąć się do wcześniejszego punktu przywracania. Tego typu wiedza pomaga w upewnieniu się, że odzyskiwana maszyna nie doprowadzi do ponownej infekcji środowiska produkcyjnego.

Jak łatwo zauważyć, już samo przestrzeganie zasady 3-2- 1-1-0 pomaga w zabezpieczeniu infrastruktury backupu, poprzez ustanowienie separacji między środowiskami oraz redundancji w posiadanych kopiach zapasowych, przy jednoczesnym eliminowaniu zagrożeń, wynikających z możliwości przypadkowego czy intencjonalnego uszkodzenia danych. Dodając do tego funkcjonalności, oferowane przez nowoczesne rozwiązania backupowe takie jak automatyczne testy odzyskiwania, umiejętność wykorzystania chmury, czy przestrzeni obiektowych, integracja z wieloma protokołami przesyłu danych, wsparcie dla flag immutable czy możliwość wykorzystania oprogramowania antywirusowego w czasie odzyskiwania po awarii – otrzymujemy bezpieczny backup, którego możemy być pewni, gdy przyjdzie potrzeba odzyskania danych po ataku.

Veeam® jest liderem w obszarze rozwiązań do tworzenia i odzyskiwania kopii zapasowych oraz zarządzania danymi, które zapewniają nowoczesną ochronę danych. Firma udostępnia kompleksową platformę przeznaczoną do środowisk chmurowych, wirtualnych, fizycznych, SaaS i Kubernetes. Klienci Veeam mają pewność, że ich aplikacje i dane są chronione przed oprogramowaniem ransomware, zagrożeniami oraz złośliwymi manipulacjami, a przy tym zawsze dostępne w najprostszej, niezawodnej, wydajnej i najbardziej elastycznej platformie w branży. Veeam chroni ponad 400 000 klientów na całym świecie, w tym 81% z listy Fortune 500 i 70% z rankingu Global 2000. Globalny ekosystem Veeam obejmuje ponad 35 000 partnerów technologicznych i handlowych oraz usługodawców i członków sojuszy partnerskich, a lokalne oddziały znajdują się w ponad 30 krajach.

-----------------------------

Autor: Tomasz Turek - Senior Systems Engineer w Veeam

Architekt rozwiązań z zakresu zabezpieczania, zarządzania oraz planowania disaster recovery w infrastrukturach fizycznych i wirtualnych, opartych o platformy VMware i Microsoft, jak również w środowiskach chmurowych. Odpowiada m. in. za techniczne wsparcie największych projektów, doradztwo z zakresu najlepszych praktyk zabezpieczania maszyn fizycznych i zwirtualizowanych, projektowanie architektury środowisk backupowych oraz planowania polityki odzyskiwania danych.

|

sekretariat: +48 58 621 11 00 kom: +48 605 126 099 fax: +48 58 621 10 30

|

|

E-mail:

|